Cómo proteger VDIs, al usar VMware Horizon View, vShield y GravityZone SVE

Bitdefender GravityZone proporciona visibilidad completa de la estrategia de seguridad general de las organizaciones, de las amenazas de seguridad global y control sobre los servicios de seguridad que protegen equipos físicos o virtuales, servidores y dispositivos móviles. Todas las soluciones de seguridad corporativa de Bitdefender se gestionan desde GravityZone mediante una única consola, el Control Center, que proporciona el control, la generación de informes y los servicios de alerta para los distintos roles dentro de la organización.

En este artículo se explica cómo proteger la infraestructura de escritorio virtual (VDI) en un entorno VMware con el uso de VMware Horizon View, vShield Endpoint y GravityZone Security for Virtualized Environments.

Información general

VMware Horizon View ofrece servicios de escritorio desde su centro de datos para aportar libertad a los usuarios finales así como administración de TI y control.

La virtualización de aplicaciones y escritorios ofrece a TI una manera más optimizada y segura de administrar usuarios y proporcionar ágiles servicios de escritorio bajo demanda.

Bitdefender GravityZone Security for Virtualized Environments (SVE)es una solución de seguridad que engloba todo para centros de datos virtualizados, protegiendo escritorios y servidores virtualizados en sistemas Windows, Linux y Solaris.

GravityZone SVE ofrece protección a través del Servidor de seguridad y Bitdefender Tools. El Servidor de seguridad es una máquina virtual dedicada que deduplica y centraliza la mayoría de las funciones antimalware de los clientes antimalware, actuando como servidor de análisis. Bitdefender Tools es el componente que ha de instalar en las máquinas virtuales que quiera proteger.

GravityZone SVE se puede utilizar en el entorno VMware con vShield Endpoint.

Cuando se instala en entornos VMware vSphere, SVE se aprovecha de la integración vShield Endpoint para proporcionar el control antimalware sin agente. vShield Endpoint descarga el procesamiento del agente antimalware al Servidor de seguridad dedicado.

Utilizando el controlador del vShield Endpoint instalado en el host ESXi y con el vShield Thin Agent instalado por las VMware Tools en cada VM, el Servidor de seguridad analiza todas las VMs guest, proporcionando un servicio sin agente.

Requisitos

Para utilizar vShield Endpoint Thin Agent, asegúrese de que la máquina virtual guest se instala con una versión compatible de Windows. Las versiones de los sistemas operativos Windows compatibles con vShield Endpoint son:

- Windows XP (32 bits)

- Windows Vista (32 bits)

- Windows 7 (32 bits, 64 bits)

- Windows 8 (32 bits, 64 bits) (solo vSphere 5.5)

- Windows 2003 (32 bits, 64 bits)

- Windows 2003 R2 (32 bits, 64 bits)

- Windows 2008 (32 bits, 64 bits)

- Windows 2008 R2 (32 bits, 64 bits)

- Windows 2012 (32 bits, 64 bits) (solo vSphere 5.5)

Notas:

- Windows 8 y Windows 2012 son sistemas operativos guest compatibles con vSphere 5.5, pero el sistema de archivos ReFS no está soportado.

- Asegúrese de que el agente ligero y la máquina virtual son ambos versiones de 32 o de 64 bits. No se pueden mezclar las dos versiones.

- Windows 2012 R2 y Windows 8.1 no son actualmente sistemas operativos de guest compatibles con vShield Endpoint.

- La controladora SCSI solo es necesaria para vShield Endpoint versión 1.0; asegúrese de que la máquina virtual guest tiene una controladora SCSI instalada para vShield Endpoint 1.0. Las versiones posteriores de vShield Endpoint no requieren una controladora SCSI.

Requisitos previos

Los requisitos previos para GravityZone SVE integrado con vShield son:

- ESXi host;

- vCenter Server;

- vShield Manager con vShield Endpoint instalado;

- vShield Thin Agent instalado en imagen maestra;

- Control Center with GravityZone SVE service enabled;

- Servidor de seguridad (VMware con vShield) implementado en todos los hosts ESXi.

Para proteger VMs Linux, es necesario implementar Bitdefender Tools en esos sistemas para descargar el procesamiento antimalware al Servidor de seguridad.

Utilizando vShield Endpoint Thin Agent solo está disponible el análisis de archivos. Al usuario no se le notifica acerca de las posibles actividades de virus ni de las medidas adoptadas sobre los diferentes archivos, como por ejemplo su eliminación.

Usando GravityZone SVE en el entorno VMware con vShield, tendrá que implementar un Servidor de seguridad en todos los hosts ESXi.

Cómo proteger las VDIs

Para proteger las VDIs, siga los pasos siguientes:

-

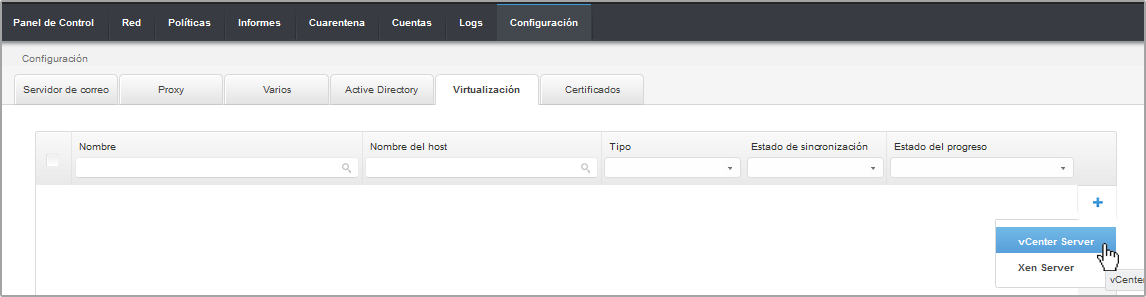

Integre el Control Center con vCenter:

- Abra el GravityZone Control Center.

- Vaya a la página Configuración.

- Seleccione la pestaña Virtualización.

-

Haga clic en el botón

Añadir en la parte derecha de la tabla y elija vCenter Server en el menú.

Añadir en la parte derecha de la tabla y elija vCenter Server en el menú.

-

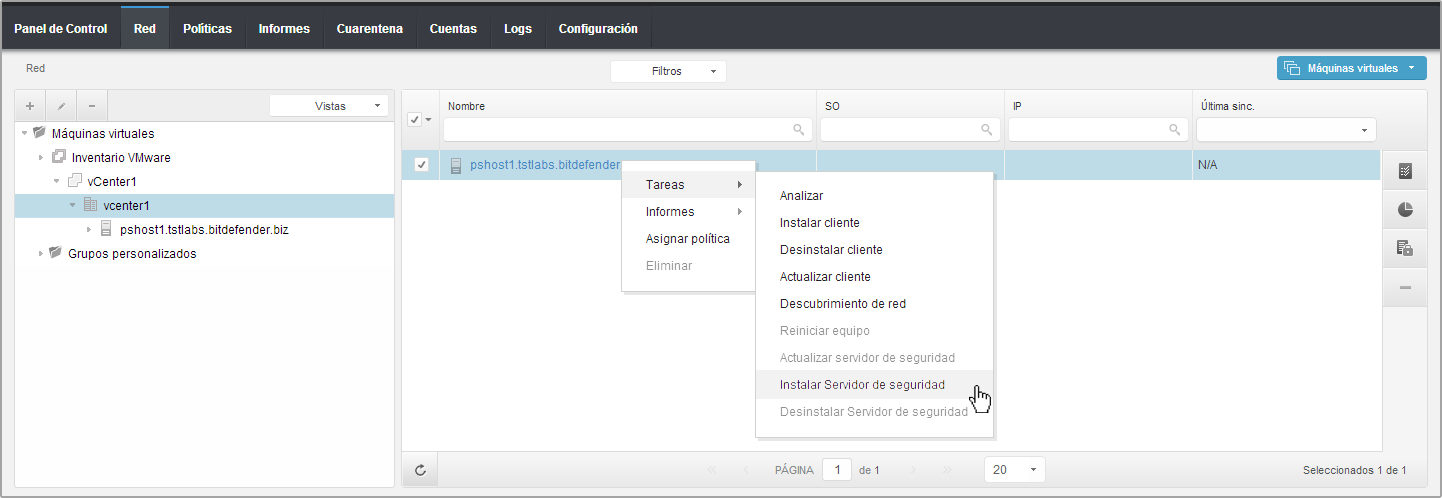

Instale el Servidor de seguridad en los hosts ESXi:

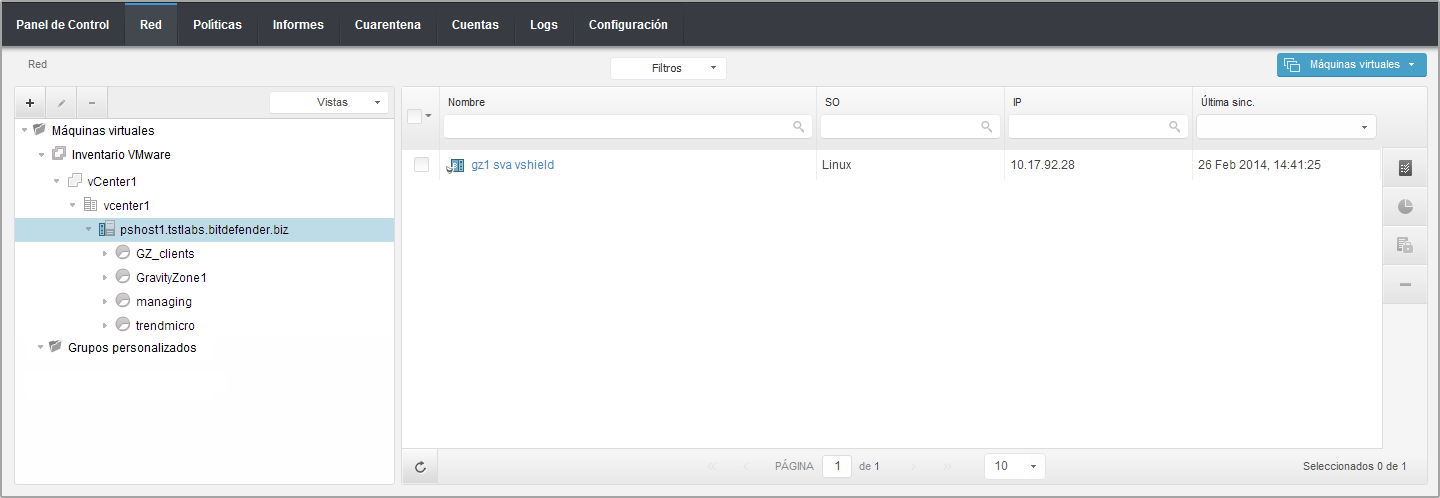

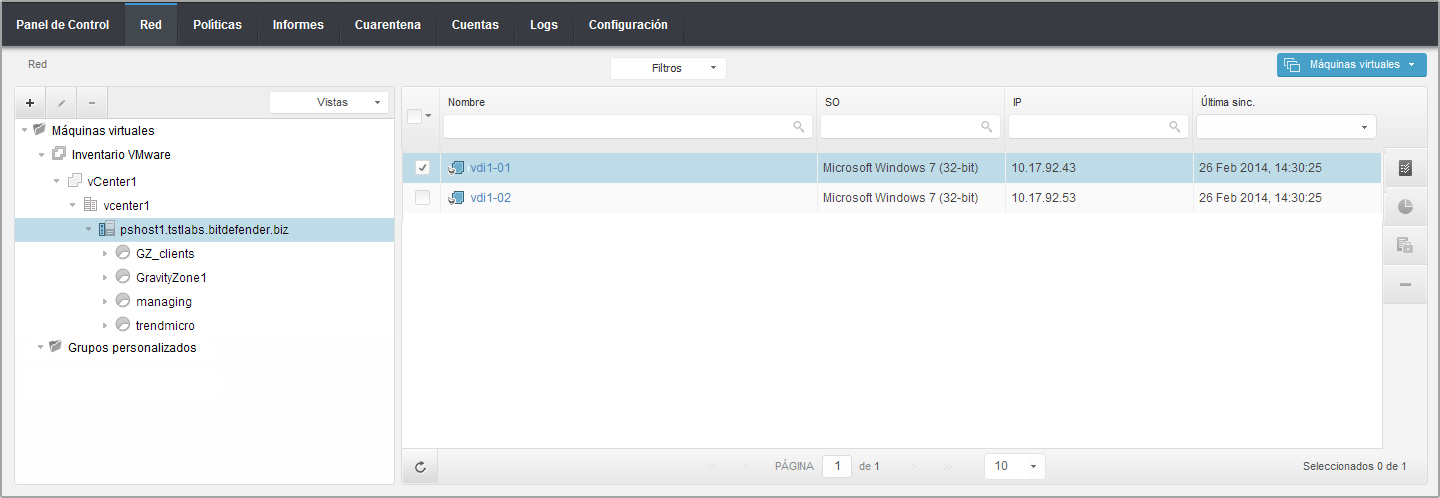

- Vaya a la página Red y seleccione el servicio Máquinas virtuales.

- Seleccione los hosts en los que se implementará el Servidor de seguridad.

-

Haga clic con el botón derecho para acceder al menú contextual y seleccione la opción Tareas > Instalar Servidor de seguridad. Aparecerá la ventana de Instalación del Servidor de seguridad.

-

En la sección General, seleccione una de las siguientes opciones:

-

Usar los ajustes comunes para todos los Servidores de seguridad. Utilizar esta opción durante la implementación de varias instancias del Servidor de seguridad requiere que los hosts objetivo compartan el mismo almacenamiento y tengan especificaciones de hardware idénticas. Además, todos los Servidores de seguridad formarán parte del mismo segmento de red de administración y se configurarán automáticamente por DHCP.

Nota: Si se utiliza DHCP, asegúrese de que todas las direcciones IP asignadas a los Servidores de seguridad están reservadas.

- Configurar cada Servidor de seguridad de forma distinta. Esta opción le permite tener diferentes valores para cada ajuste de los Servidores de seguridad.

-

Usar los ajustes comunes para todos los Servidores de seguridad. Utilizar esta opción durante la implementación de varias instancias del Servidor de seguridad requiere que los hosts objetivo compartan el mismo almacenamiento y tengan especificaciones de hardware idénticas. Además, todos los Servidores de seguridad formarán parte del mismo segmento de red de administración y se configurarán automáticamente por DHCP.

- Haga clic en Siguiente.

-

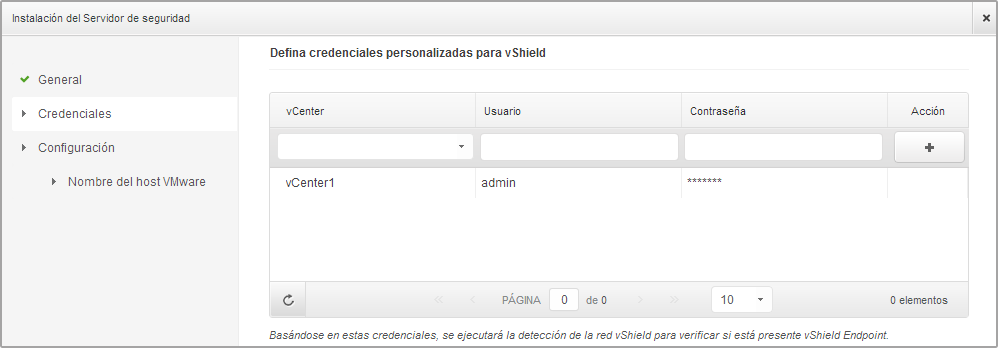

En la sección Credenciales, seleccione el vCenter Server que administra los hosts y proporcione las credenciales de administrador para la instancia de vShield Manager integrada con este vCenter Server.

-

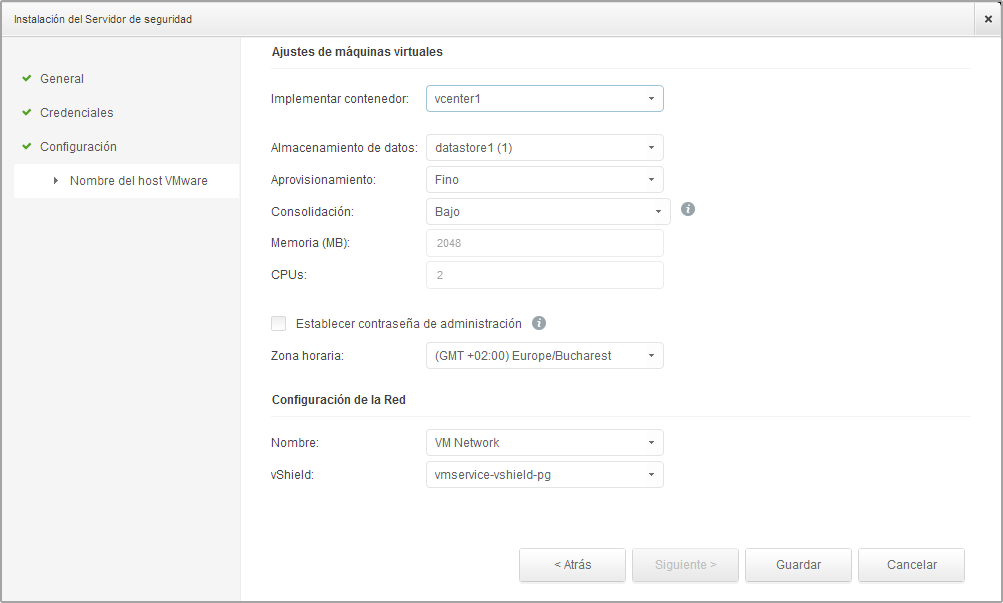

Haga clic en Siguiente para configurar las instancias del Servidor de seguridad:

- Nombre – El nombre del Servidor de seguridad que aparecerá en el inventario VMware.

- Contenedor de implementación – El contenedor padre del vCenter Server para el nuevo Servidor de seguridad.

- Aprovisionamiento – El tipo de aprovisionamiento VMDK.

- Consolidación – La asignación de recursos de hardware. Si se selecciona el nivel Personalizado, el administrador puede especificar la cantidad de CPU y memoria.

- Establecer contraseña administrativa – En el momento de la implementación, puede cambiar la contraseña root del Servidor de seguridad. Si no se selecciona esta opción, la cuenta de root tendrá la contraseña por defecto. Más tarde, la única forma de cambiar la contraseña es accediendo a la consola de la VM.

- Zona horaria – El ajuste de zona horaria. El reloj se sincroniza automáticamente mediante el servicio NTPD.

- Ajustes de red – La configuración de red de administración de VMs.

-

Después de realizarse todas las configuraciones, si tiene ajustes distintos para sus Servidores de seguridad, haga clic en Siguiente para continuar con la siguiente instancia; de lo contrario, haga clic en Guardar y se iniciará la tarea de implementación.

Nota: Puede consultar el progreso de la tarea de implementación en la página Red > Tareas. Compruebe el estado de la tarea haciendo clic en el enlace de la columna Estado. Después de que la tarea de implementación alcance el estado En curso 100%, el nuevo Servidor de seguridad se enciende y se inicia el proceso de arranque. Deje pasar 3 minutos para que se complete la operación de arranque. La tarea de implementación mostrará el estado Finalizado después de que el agente de administración en el Servidor de seguridad se sincronice con GravityZone por primera vez, anunciando al administrador que el nuevo Servidor de seguridad está en funcionamiento.

-

Cree una máquina virtual (con Windows 7, por ejemplo) con todos los programas necesarios por los usuarios.

Nota: Para entornos VMware con vShield, puede usar una protección sin agente. -

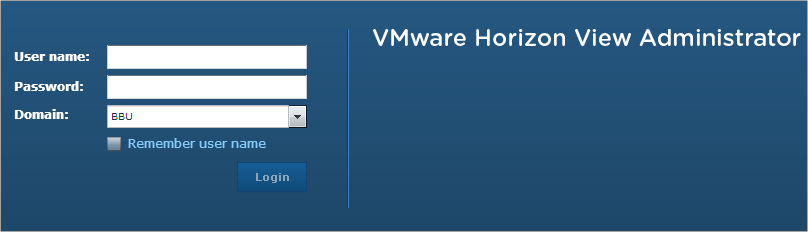

Configure VMware Horizon View: conéctese a VMware Horizon View Administrator y cree los grupos para las VDIs.

-

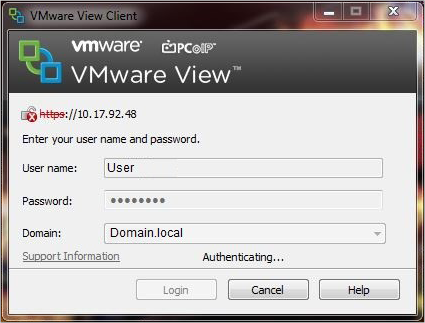

Una vez que VMware Horizon View esté configurado y un usuario trate de conectarse desde un VMware View Client a una VDI, se crearán nuevos Escritorios Virtuales.

-

Todas las VDIs de VMware Horizon View estarán protegidas.

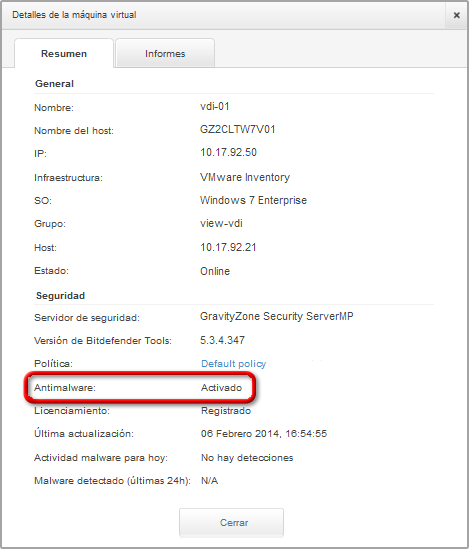

Para asegurarse de que las VDIs están protegidas, puede realizar las siguientes comprobaciones:

-

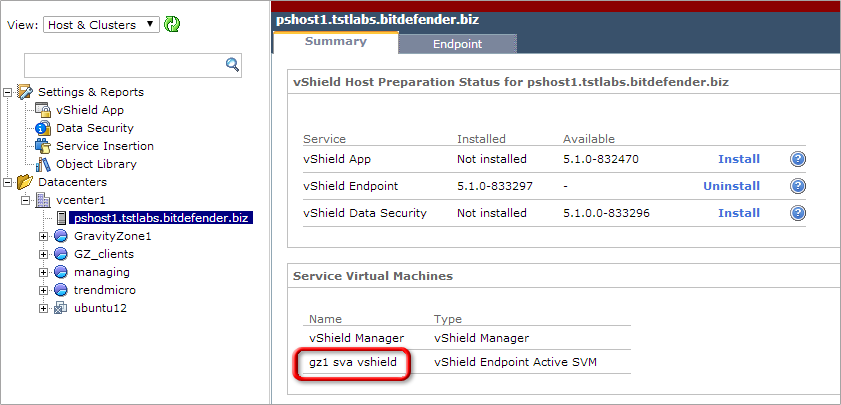

Compruebe si el Servidor de seguridad de GravityZone se ha registrado en el vShield Manager:

- Abra la consola Web del vShield Manager.

-

En la pestaña Resumen (Summary) del host, en Máquinas virtuales de servicio (Service Virtual Machines), debería ver el nombre del Servidor de seguridad.

-

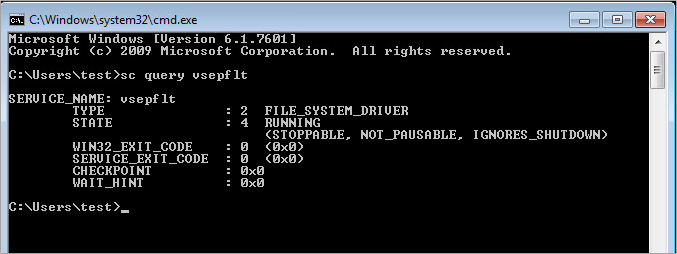

Compruebe si el vShield Thin Agent está en ejecución:

- Abra una VDI.

-

En una ventana de cmd, ejecute el comando:

sc query vsepflt -

Debería obtener la siguiente salida:

-

Compruebe si la VDI está protegida con una prueba EICAR:

- Copie la cadena de 68 bytes en un archivo .txt y guárdelo.

- Si la VDI está protegida, cuando vuelva a abrir el archivo .txt, estará vacío. También están los informes y gráficos del Panel de control del Control Center y de la página Informes; los gráficos mostrarán la presencia de malware en la VDI.

-

Compruebe si el Servidor de seguridad de GravityZone se ha registrado en el vShield Manager:

Australia:

(+61) 1300 888 829, (+61) 385 956 732

Australia:

(+61) 1300 888 829, (+61) 385 956 732 Canada:

(+1) 647 977 5827, (+1) 647 367 1846

Canada:

(+1) 647 977 5827, (+1) 647 367 1846  Deutschland:

(+49) 2304 9993004

Deutschland:

(+49) 2304 9993004  España:

(+34) 937 370 223

España:

(+34) 937 370 223

France:

+33(0)184070660

France:

+33(0)184070660  New

Zealand: (+64) 0800 451 786

New

Zealand: (+64) 0800 451 786  Osterreich:

(+49) 2304 9993004

Osterreich:

(+49) 2304 9993004  România:

(+40) 21 264 1777, (+40) 374 303 077

România:

(+40) 21 264 1777, (+40) 374 303 077  Schweiz:

(+49) 2304 9993004

Schweiz:

(+49) 2304 9993004  United

States: (+1) 954 414 9621, (+1) 954

281 4669

United

States: (+1) 954 414 9621, (+1) 954

281 4669  United

Kingdom: (+44) 2036 080 456, (+44) 2080 991 687

United

Kingdom: (+44) 2036 080 456, (+44) 2080 991 687  WorldWide: (+40) 31 620 4235,

(+40) 374 303 035

WorldWide: (+40) 31 620 4235,

(+40) 374 303 035