Aunque puede haber más de mil millones de programas nocivos (malware) en Internet buscando víctimas a las que infectar, una clase particular de malware lleva años infligiendo pérdidas económicas y problemas de seguridad: el Ransomware. Su único objetivo es bloquear el acceso a los sistemas informáticos o a los archivos hasta que la víctima pague un rescate. Estas peticiones de rescate fluctúan enormemente, desde el equivalente a un par de cientos de dólares hasta varios cientos de miles.

¿Qué es el Ransomware?

El ransomware es una categoría de software malicioso diseñado para bloquear el acceso a un sistema informático hasta que se pague una suma de dinero. El pago se suele exigir en criptomonedas como Bitcoin o Monero. A las víctimas se les pide que compren estos activos digitales y los transfieran a los atacantes. El ransomware ha evolucionado a lo largo de la última década en un esfuerzo por dirigirse a más víctimas, generar enormes beneficios para los ciberdelincuentes y hacer que sea casi imposible recuperar los datos a menos que la víctima pague el rescate o los recupere a partir de copias de seguridad.

Mientras que el cifrado se considera una poderosa herramienta para garantizar la privacidad en línea, al permitir que todo el mundo se comunique sin temor a las escuchas, los desarrolladores de ransomware han utilizado el cifrado para asegurarse de que los archivos afectados no puedan ser utilizados. Algunos mecanismos de cifrado hacen imposible la recuperación de los datos a menos que los atacantes accedan a enviar a las víctimas la clave de descifrado, desbloqueando el acceso al sistema afectado tras el pago del rescate. Imagínese que alguien entra en su casa, encuentra sus joyas, las encierra en una cámara acorazada impenetrable en medio de su casa y se marcha con la llave tras poner una nota de rescate. Si te pones en contacto con el ladrón y pagas la nota de rescate, te dará la llave para abrir la cámara acorazada y llegar a tus joyas. De lo contrario, tendrás que romper la bóveda por tu cuenta. Sabes que todos tus objetos de valor están allí, pero simplemente no puedes usarlos. El ransomware actúa de forma similar, salvo que va a por tus archivos y datos.

Hasta ahora existen tres tipos diferentes de ransomware:

1. Bloqueo de pantalla

El más "suave" de todos los ransomware son los bloqueadores de pantalla: sólo impiden que el usuario acceda a su dispositivo bloqueando el acceso al escritorio o a la pantalla de inicio en el caso de los smartphones. Aunque son molestos, los bloqueadores de pantalla se pueden eludir sin pagar al atacante si se tiene la suficiente experiencia técnica.

2. Ransomware criptográfico

Mientras que las primeras cepas de ransomware menos malignas resultaron ineficaces para ganar dinero, ya que se centraron en impedir que los usuarios accedieran a sus dispositivos mediante bloqueadores de pantalla (no se cifraron los datos), las versiones posteriores comenzaron a utilizar el cifrado conocido como cripto-ransomware. El cripto-ransomware es extremadamente efectivo, ya que encripta información específica almacenada localmente y a veces también las copias de seguridad en la nube, y ofrece desencriptarla a cambio de una tarifa que oscila entre los 300 y los 900 dólares. Como el cripto-ransomware utiliza la misma tecnología que protege nuestras conversaciones en línea, las transacciones bancarias y la comunicación militar, los archivos cifrados no pueden recuperarse sin pagar el rescate. Las familias de cripto-ransomware son responsables de llevarse más de mil millones de dólares al año de las víctimas. Algunas familias de cripto-ransomware, como GandCrab, han llegado a generar el equivalente a más de 2.000 millones de dólares en rescates pagados en menos de dos años de actividad.

Otras familias de ransomware han empezado a adoptar la extorsión como otra táctica de intimidación para asustar a las víctimas para que paguen. Por ejemplo, antes de que los atacantes cifren realmente los datos privados, los roban de las víctimas y amenazan con exponerlos en línea como parte de una campaña de vergüenza pública si no se paga la demanda de rescate.

3. Encriptación de discos

Por último, las formas más perturbadoras de ransomware se conocen como encriptadores de disco. A diferencia de los cifradores de archivos, los cifradores de disco impiden a los usuarios arrancar su sistema operativo completo, ya que el ransomware mantiene toda la unidad de disco como "rehén".

¿Cómo se propaga el Ransomware?

El correo electrónico es uno de los mecanismos más utilizados para la propagación del ransomware. Ya sea engañando a las víctimas para que hagan clic en los enlaces y descarguen los archivos infectados por el ransomware, o adjuntando documentos adulterados que se hacen pasar por currículos, facturas y otros tipos de archivos, los correos electrónicos de spam contribuyen a un gran número de infecciones por ransomware. Si el usuario abre el mensaje y hace clic en el archivo adjunto, se inicia el proceso de cifrado. Cuando toda la información está cifrada, el usuario ve un mensaje de advertencia en el escritorio, junto con instrucciones sobre cómo pagar el rescate y obtener la clave de descifrado.

Otra técnica que utilizan los atacantes es comprar publicidad en sitios web de gran tráfico y luego aprovecharla para explotar vulnerabilidades en navegadores o plugins. Cuando se explota dicha vulnerabilidad, el navegador o el plugin se bloquea y la carga útil del ransomware se instala automáticamente. Muchos usuarios se han vuelto reacios a abrir archivos adjuntos o a hacer clic en enlaces de correo electrónico, por lo que este método elimina cualquier interacción con el usuario o componente de ingeniería social al basarse en vulnerabilidades no resueltas.

Por último, pero no por ello menos importante, los ciberdelincuentes cuelan el ransomware en contenidos ilegales y piratas que están disponibles para su descarga en sitios web de torrents o "warez". Las víctimas desprevenidas descargan el ransomware disfrazado de cracks, generadores de claves y otros tipos de software en sus sistemas, los ejecutan y, en consecuencia, instalan el ransomware.

Cómo proteger su PC contra los ataques de ransomware

El ransomware es un negocio muy lucrativo para los ciberdelincuentes, que invierten constantemente en nuevas formas de infectar a las víctimas y dificultar la defensa de las soluciones de seguridad. La mejor manera de protegerse contra los ataques de ransomware es no infectarse. La infección por ransomware puede limitarse y, a veces, prevenirse con algunas prácticas recomendadas:

1. Utilice un antivirus actualizado

Utilice una solución anti-malware con módulos anti-exploit, anti-malware y anti-spam que se actualiza constantemente y es capaz de realizar análisis activos. Asegúrese de no anular la configuración óptima y de actualizarla diariamente.

2. Programar copias de seguridad de archivos

Realice copias de seguridad de sus archivos de forma regular en la nube o localmente para que los datos se puedan recuperar en caso de cifrado. Las copias de seguridad no deben almacenarse en una partición diferente de su PC, sino en un disco duro externo que esté conectado a la PC solo durante la duración de la copia de seguridad.

3. Mantenga Windows actualizado

Mantenga su sistema operativo Windows y su software vulnerable, especialmente el navegador y los complementos del navegador, actualizados con los últimos parches de seguridad. Los kits de explotación utilizan vulnerabilidades en estos componentes para instalar malware automáticamente.

4. Mantenga UAC habilitado

UAC (Control de cuentas de usuario) le notifica cuando se realizarán cambios en su computadora que requieren permiso de nivel de administrador. Mantenga UAC habilitado para disminuir o bloquear el impacto del malware.

5. Siga las prácticas seguras de Internet

Siga las prácticas seguras de Internet. No visite sitios web cuestionables, no haga clic en enlaces ni abra archivos adjuntos en correos electrónicos de fuentes inciertas. Evite descargar aplicaciones de sitios desconocidos: solo instale software de fuentes confiables. No proporcione información de identificación personal en salas de chat o foros públicos.

6. Habilite los bloqueadores de anuncios

Habilite el bloqueo de anuncios y las extensiones de privacidad (como AdBlock Plus) para reducir los anuncios maliciosos. Aumente su protección en línea ajustando la configuración de seguridad de su navegador web. Alternativamente, es posible que desee considerar una extensión de navegador que bloquee JavaScript (como NoScript).

7. Utilice filtros antispam

Implemente y utilice un filtro antispam para reducir la cantidad de correos electrónicos no deseados infectados que llegan a su bandeja de entrada.

8. Desactivar Flash

Cuando sea posible, virtualice o desactive completamente Adobe Flash, ya que este complemento se ha utilizado repetidamente como vector de infección.

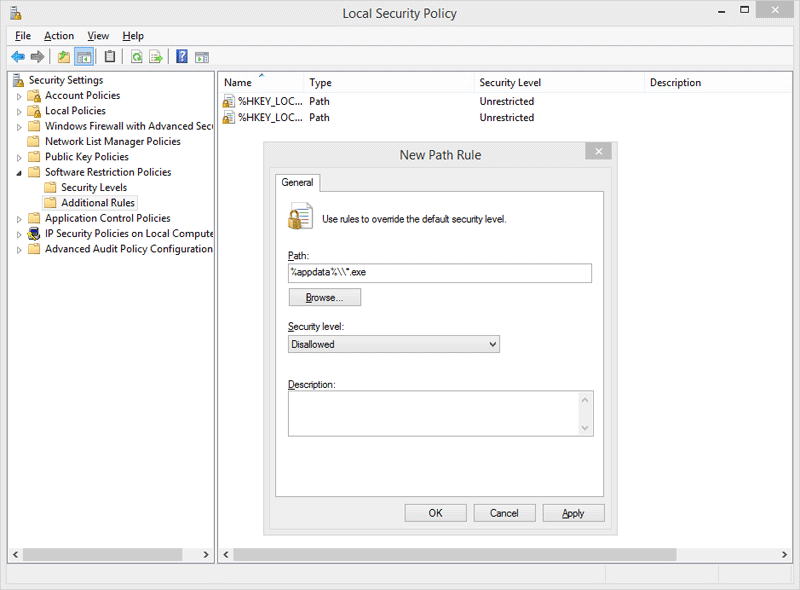

9. Habilite las políticas de restricción de software

Si su computadora ejecuta una edición de Windows Professional o Windows Server o si es administrador del sistema en el equipo de TI de la empresa, habilite las políticas de restricción de software. Aplique objetos de política de grupo en el registro para bloquear ejecutables de ubicaciones específicas.

Esto solo se puede lograr cuando se ejecuta una edición de Windows Professional o Windows Server. La opción Políticas de restricción de software se puede encontrar en el editor de Políticas de seguridad local. Después de hacer clic en el botón Nuevas políticas de restricción de software en Reglas adicionales, se deben usar las siguientes reglas de ruta con el nivel de seguridad no permitido:

"%username%\\Appdata\\Roaming\\*.exe"

"%appdata%\Microsoft\Windows\Start Menu\Programs\Startup\\.*exe"

C:\\\*.exe

"%temp%\\*.exe"

"%userprofile%\\Start Menu\\Programs\\Startup\\*.exe”

"%userprofile%\\*.exe”

"%username%\\Appdata\\*.exe”

"%username%\\Appdata\\Local\\*.exe”

"%username%\\Application Data\\*.exe”

"%username%\\Application Data\\Microsoft\\*.exe”

"%username%\\Local Settings\\Application Data\\*.exe”

Qué hacer si un ransomware encripta sus archivos

Normalmente, en el caso del ransomware encriptador, los archivos locales se encriptan utilizando un par de claves generadas aleatoriamente que se asocian al ordenador infectado. Mientras que la clave pública se copia en el ordenador infectado, la clave privada sólo puede obtenerse pagando por ella en un plazo determinado. Si no se efectúa el pago, la clave privada se elimina, sin dejar ningún método de descifrado posible para recuperar los archivos bloqueados.

Las autoridades recomiendan no ceder a las peticiones de rescate. Pagar un rescate no garantiza que se recuperen los archivos y sólo sirve para alimentar económicamente el desarrollo de nuevas y más sofisticadas familias de ransomware, ayuda a financiar otras actividades de los ciberdelincuentes y, en última instancia, legitima el negocio del ransomware al hacerlo rentable para los hackers. Derrotar los ataques de ransomware es difícil, pero no imposible. Las fuerzas del orden y las empresas de seguridad llevan años colaborando para ayudar a las víctimas a recuperar sus archivos.

Consejos para recuperar los datos cifrados por el ransomware:

- Si el módulo de Reparación de Ransomware de Bitdefender está activado en el momento de un ataque de ransomware, sus archivos se restaurarán automáticamente.

- También es posible recuperar los archivos cifrados por ransomware restaurando los archivos originales desde una copia de seguridad externa o en la nube.

- Iniciativas como el sitio web nomoreransom.org pueden ayudar a las víctimas de ransomware a recuperar sus datos, en los casos en que las fuerzas del orden o los proveedores de seguridad hayan encontrado una forma de desencriptar los archivos de familias específicas de ransomware.

- El FBI tiene las siguientes recomendaciones para las víctimas de ransomware:

-

- Enviar una denuncia en línea o ponerse en contacto con su oficina local del FBI para solicitar ayuda

- Presentar una denuncia en el Centro de Denuncias de Delitos en Internet (IC3) del FBI.

Recuerde. Es importante realizar frecuentemente copias de seguridad de sus datos, estar atento a los correos electrónicos no solicitados, actualizar constantemente todo el software y los sistemas operativos, instalar una solución de seguridad que cuente con varias capas de protección contra el ransomware y no ceder a la extorsión.