El phishing tiene como objetivo los datos personales que se pueden "pescar" en línea. Desde las conversaciones privadas hasta los datos financieros e incluso el acceso a las cuentas bancarias, pasando por las fotos personales, el historial de búsqueda o los detalles del comportamiento en línea, todo ello es valioso para los usuarios, pero también para los hackers que intentan engañarlos para obtenerlos.

¿Qué es el Phishing?

El phishing es un tipo de fraude en línea que se basa en ataques de ingeniería social para engañar a los usuarios para que divulguen su información sensible, como el número de tarjeta de crédito y las credenciales de acceso, haciéndose pasar por una entidad de confianza. El phishing suele llevarse a cabo a través del correo electrónico, los SMS o las aplicaciones de mensajería instantánea mediante un enlace peligroso. Pero los enlaces de phishing también pueden colarse en mensajes publicados en redes sociales, tablones de anuncios, etc.

Las estafas de phishing son el vector de ataque más eficaz para robar información sensible. Aunque los atacantes tienen muchas opciones, prefieren el phishing porque hace una cosa mejor que cualquier otro método: engaña a las víctimas para que participen en su propio ataque.

¿Cómo se produce un ataque de phishing?

Un ataque de phishing clásico comienza con un correo electrónico o un SMS que supuestamente procede de su banco, su proveedor de servicios de correo electrónico u otra empresa de confianza con la que se haya registrado. Estos mensajes suelen requerir que siga un enlace para validar alguna información personal. Si no lo hace, le suspenderán la cuenta o le darán de baja. Para ganar credibilidad, un mensaje de phishing suele incluir logotipos e identidades visuales copiadas de la entidad suplantada. Sin embargo, en lugar de llevarle a la página web del banco, el enlace apunta al sitio web del estafador. Todo lo que rellene será enviado al atacante y utilizado para acceder ilegalmente a la cuenta. Una vez que la cuenta está comprometida, el atacante puede abusar de ella de varias maneras, dependiendo del tipo de cuenta que sea. En el caso de un sitio web de banca electrónica, un hacker podría realizar pagos o transferir dinero desde la cuenta del usuario. Una cuenta de correo electrónico puede utilizarse para acceder a conversaciones privadas o enviar spam a otros usuarios, etc.

Imagina que estás esperando en la cola para tomar un café y tu teléfono empieza a sonar. De repente, recibes dos mensajes de texto, un correo electrónico y una llamada perdida, todo de tu banco diciendo que sospechan de una actividad fraudulenta en tu cuenta. Han retenido tus cuentas por motivos de seguridad y te instan a ponerte en contacto con ellos para desbloquearlas. Usted quiere hacer un seguimiento, pero hay algo que no encaja.

Según un análisis de Cofense Intelligence, el 70% de los incidentes de phishing implican el uso de ladrones de información y keyloggers, que son tipos de programas maliciosos que recopilan información de su ordenador en secreto, lo que permite a los estafadores robar sus credenciales.

Las estafas de correo electrónico más comunes consisten en un mensaje en el que se dice que ha habido una actividad sospechosa en la cuenta y que, para desbloquearla, hay que proporcionar información personal. Una vez que proporcione esta información, el atacante puede utilizarla para vaciar sus cuentas bancarias o realizar compras fraudulentas con su tarjeta de crédito. Una estafa de "smishing" (SMS + phishing) sigue la misma lógica, salvo que el modo de contacto del estafador es a través de un mensaje de texto.

Indicadores y ejemplos de un correo electrónico de phishing

A medida que se encuentre con más y más mensajes de phishing, aprenderá a identificarlos con un simple vistazo. Normalmente, estos mensajes están plagados de errores ortográficos. Esto ocurre sobre todo porque el atacante no es un hablante nativo. El mensaje también es impersonal y genérico. Suele empezar con "Estimado usuario" y no incluye su nombre de usuario o su nombre completo. A diferencia de los mensajes legítimos del proveedor de servicios, los mensajes de phishing no mencionan tu nombre completo ni tu nombre de usuario. Están diseñados para engañar a todos los destinatarios, no sólo a ti, y los atacantes no saben quién eres. Sólo esperan que tengas una cuenta en el servicio correspondiente. El enlace que se supone que debe seguir es también diferente de la URL que introduce en su navegador cuando accede al servicio respectivo. A menudo la URL comienza con una dirección IP.

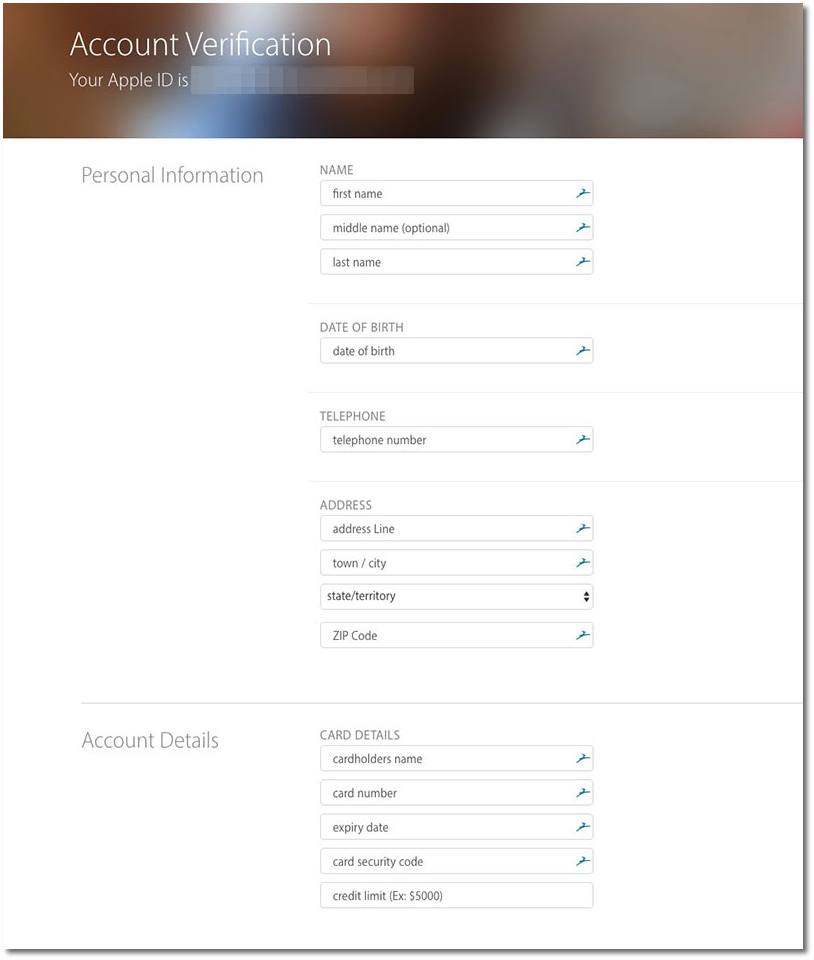

Algunos de los correos electrónicos de phishing más lucrativos simulan proceder de Apple Inc. en Cupertino, California. Los operadores detrás de estas campañas han perfeccionado sus habilidades para crear mensajes que son casi indistinguibles de los gráficos de Apple. Así, engañan a miles de usuarios para que entreguen sus contraseñas y datos de tarjetas de crédito, pensando que se están comunicando con el servicio de asistencia real de Apple. En realidad, están entregando sus datos a los atacantes. Como muestra la captura de pantalla siguiente, el mensaje infunde miedo diciendo que tu cuenta ha sido comprometida, que Apple la ha bloqueado "por razones de seguridad" y que ahora tienes que volver a introducir todos tus datos para confirmar que eres tú y no el hacker.

Un típico correo electrónico de phishing

El mensaje está lo suficientemente bien elaborado como para engañar al ojo inexperto, pero algunas señales reveladoras indican que nos están estafando.

Pista nº 1: "[email protected] ha sido desactivado temporalmente"

Pregúntese lo siguiente: ¿Cómo es que mi cuenta está deshabilitada si estoy recibiendo esto en mi actual cuenta de correo electrónico de iCloud, a la que todavía puedo acceder con mi actual ID de Apple y contraseña sin problemas? Algo no está bien aquí.

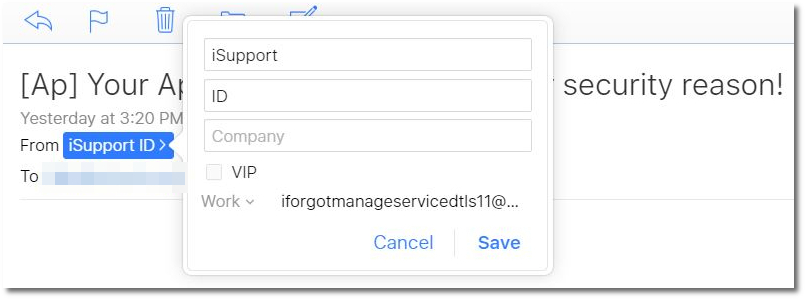

Pista nº 2: remitente del correo electrónico

Los estafadores suelen intentar imitar la dirección de correo electrónico de la empresa por la que se hacen pasar. En este caso, han utilizado el icónico apelativo "i" que suele aparecer en la nomenclatura de Apple. Con ello pretenden añadir credibilidad y evitar los mecanismos antiphishing. Al hacer clic en el nombre de la dirección también se revela la dirección real de la que procede el correo electrónico. La dirección "[email protected]" no suena a la verdadera Apple en Cupertino.

Para cualquier otro servicio o empresa que los atacantes puedan suplantar, comprueba los correos legítimos anteriores para ver cómo es la dirección real.

Pista nº 3: "Su ID de Apple ha sido bloqueado por razones de seguridad"

Típica línea de asunto de scareware. Las estafas de phishing intentan asustarle diciendo que algo ha ido mal y que debe tomar medidas INMEDIATAMENTE. Es una pista clásica de que se trata de una estafa. ¿Y no debería "reason" (en inglés, la palabra "razón") estar en plural aquí? El mal inglés es siempre una señal de que hay que desconfiar.

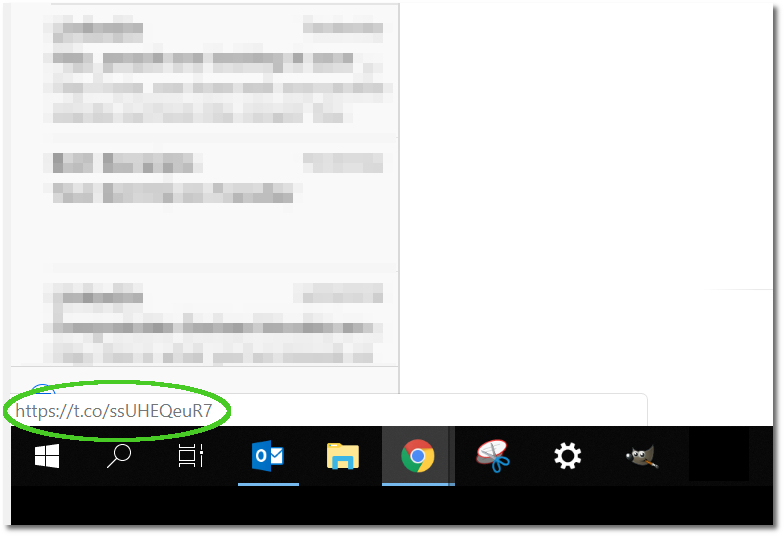

Pista nº 4: "Vaya AQUÍ" no te lleva al sitio web de Apple

Pasa el cursor del ratón por encima de cualquier hipervínculo y verás la URL real sin tener que hacer clic en ella. En este ejemplo, iCloud Mail está abierto en Chrome, que revela la URL en la esquina inferior izquierda de la ventana del navegador. Microsoft Outlook revela la URL en una burbuja cuadrada, justo encima del cursor del ratón.

Lo primero que hay que notar aquí es que la URL ha sido acortada. Ninguna empresa legítima, especialmente Apple, haría eso. Pero, digamos que no te das cuenta de esto y procedes a hacer clic en el enlace. Lo normal es que te lleve a una página diseñada para que parezca el sitio web de Apple. Lo más probable es que la página albergue un formulario en el que se te pide que introduzcas tus datos personales, y a veces incluso datos financieros. No lo hagas. Apple nunca te pedirá que hagas nada de esto, incluso si tu cuenta es hackeada.

Ejemplo de formulario falso - Estafa de phishing

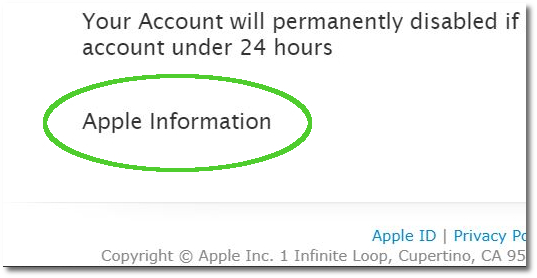

Pista nº 5: "Su cuenta se desactivará permanentemente si no la verifica en 24 horas"

Otra dosis de scareware, por si los primeros intentos fallan. Ninguna empresa inhabilitará NUNCA su cuenta de forma permanente por el simple hecho de haber sido hackeada. Todo lo contrario. Tratarán de arreglar el problema de la cuenta y te ayudarán a seguir utilizándola.

También falta un verbo aquí, en la frase original en inglés.

Pista nº 6: firma de correo electrónico

Las grandes empresas como Apple, Facebook y Google suelen firmar los correos electrónicos utilizando nada más que el nombre de la empresa. Algunos pueden contener términos como "Soporte" o "Equipo", etc. Esto varía según la empresa. Pero "¿Información de Apple?"

Eso no parece el nombre de un departamento, ¿verdad? De hecho, casi suena como si los estafadores se hubieran quedado sin ideas.

Si tiene alguna duda, busque el último correo electrónico legítimo de la misma empresa y compare las firmas. Si no coinciden, sabrás que se trata de un intento de phishing.

Pista nº 7: no hay URL donde debería haber una

Las palabras Apple ID y Política de Privacidad pueden parecer hipervínculos. De hecho, son hipervínculos falsos que no van a ninguna parte. Otra señal de que algo está mal. Una "Política de Privacidad" debe ser accesible para que el cliente pueda revisar los derechos y obligaciones de todas las partes involucradas.

Aquí estamos ante una réplica incompleta de la plantilla de Apple:

Este es un ejemplo clásico de cómo operan los estafadores a través de campañas de phishing.

¿Cómo puedo detener los correos electrónicos y los SMS de phishing?

La defensa contra el phishing implica un mecanismo de varios niveles.

- La primera línea de defensa es el filtro antispam: una función que suele estar integrada en tu solución de seguridad y que filtra el correo basura de los mensajes legítimos. Un buen filtro antispam bloquea el intento de phishing en su fase inicial, por lo que ni siquiera se ve el señuelo que le lanzan.

- La segunda línea de defensa es un buen filtro para las estafas de phishing en Android. El filtro Alerta de Fraude de Bitdefender supervisa los mensajes SMS entrantes en tiempo real y le avisa cuando llega un enlace peligroso en un mensaje de texto a su smartphone.

- La tercera capa de defensa es el módulo antiphishing o antifraude, otro componente del antivirus que analiza la página web en la que aterriza y determina si ha sido diseñada para robar sus datos. Incluso si has caído en la estafa y has abierto el mensaje de phishing, el módulo antiphishing debería evitar que rellenes el formulario con tu información sensible (número de tarjeta de crédito, fecha de caducidad, CVV o número PIN, entre otros).

- Por último, pero no menos importante, la configuración de la autenticación de dos factores para las cuentas que la admiten garantiza que, aunque alguien consiga tus credenciales de acceso, no podrá entrar sin una contraseña secundaria enviada por el servicio en tu dispositivo móvil o token.

Qué hacer si recibes un intento de Phishing

Dada la explosión de los ataques de ingeniería social como el phishing, el vishing o las estafas de smishing, es prudente ser escéptico con los correos electrónicos, las llamadas telefónicas y los mensajes de texto urgentes e inesperados que recibas. Use su discernimiento. Si alguna vez recibes un correo electrónico, un mensaje de texto o una llamada telefónica indicando que ha habido actividad sospechosa en una cuenta, ten cuidado. Como regla general, nunca ofrezcas tus datos personales, tu contraseña o la información de tu tarjeta de crédito por correo electrónico antes de verificar a fondo que el remitente es quien dice ser.

Lo más importante que debes recordar es esto: las empresas legítimas nunca te pedirán que proporciones tu información personal por correo electrónico o por mensaje de texto. Tampoco le llamarán para pedírsela. Las instituciones financieras pueden notificarle que han tenido que congelar sus cuentas debido a una actividad sospechosa, pero luego le indicarán que las desbloquee. En lugar de pedirte tus credenciales, normalmente te aconsejarán que entres en tu cuenta online a través de una conexión segura de Internet para verificar las transacciones. Si recibes un mensaje de este tipo, márcalo como spam y elimínalo. Esto no quiere decir que debas considerar cada mensaje de advertencia como una estafa. Sólo asegúrese de investigar a fondo antes de realizar cualquier acción de la que pueda arrepentirse más tarde.

Para evitar las estafas de phishing

- Nunca haga clic en el enlace proporcionado en el correo electrónico, y no llame a ningún número de teléfono que hayan proporcionado. En su lugar, visite el sitio web oficial de la organización y póngase en contacto con el número de atención al cliente que aparece allí. También puedes llamar al número que aparece en el reverso de tu banco o tarjeta de crédito.

- Configure su buzón de correo electrónico para filtrar el spam y el phishing. Habilite Bitdefender Antispam en los ordenadores Windows que utilizan Microsoft Outlook y Mozilla Thunderbird. En lo que respecta a los usuarios de Apple, si recibe lo que cree que es un correo electrónico de phishing que pretende ser de Cupertino, Apple recomienda reenviar el mensaje con la información completa del encabezado a [email protected] para que la empresa pueda investigar el asunto.

- Pasa el ratón por encima de cada enlace para verificar que va a donde esperas antes de hacer clic.

- Tenga en cuenta que las estafas de impostores son el tipo de fraude en línea número 1. Además del phishing y el smishing, estos ataques también adoptan la forma de vishing (o phishing de voz), donde alguien se hace pasar por la policía, su banco u otras formas de autoridad.

Qué hacer si ya ha respondido a un mensaje de phishing

Si ha sido víctima de una estafa y ha proporcionado su contraseña, datos bancarios, información personal identificable u otra información personal sensible, el estafador ya tiene sus datos.

Dependiendo de la información revelada, tome estas medidas inmediatamente:

- Cambie la contraseña de la cuenta -correo electrónico, redes sociales, etc. - sobre la que proporcionaste información. Si utiliza la misma contraseña en otros sitios, cámbiela también. Si te cuesta recordar todas tus contraseñas, te conviene utilizar un gestor de contraseñas.

- Si has facilitado a un estafador tus datos bancarios, ponte en contacto con tu banco inmediatamente y explícale que has sido víctima de una estafa.

- Denuncia el phishing a las autoridades competentes si has pagado a alguien que crees que es un estafador, has dado información personal o si tienen acceso a tus dispositivos.