Mientras navega por Internet, es posible que haya notado que algunos sitios web muestran un pequeño candado en la parte izquierda de la barra de direcciones, lo que indica que el contenido es seguro y que la conexión entre su navegador y el sitio web está cifrada para evitar un ataque Man-in-the-Middle (MiTM).

¿Qué es un ataque Man-in-the-Middle (MiTM)?

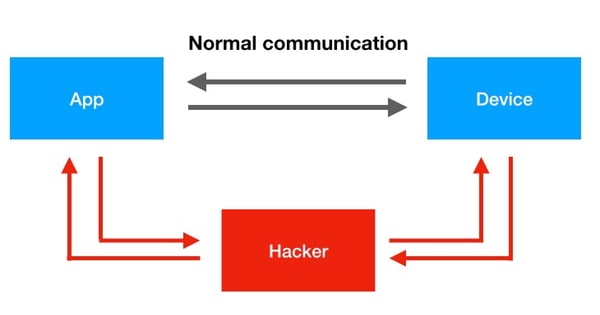

Cuando intentas acceder a una página web, la información viaja desde el servidor hasta tu ordenador a través de una superautopista de cables, routers y conmutadores informáticos que extienden Internet por todo el mundo. Al igual que los asaltantes de autopistas de antaño, los atacantes modernos saben que usted es vulnerable en cada "cruce". En estos puntos es donde sus datos pueden ser interceptados, leídos e incluso alterados. Un ataque man-in-the-middle es un procedimiento que permite a un atacante interponerse entre usted y el ordenador con el que se comunica para leer la conversación o alterarla. Este procedimiento era extremadamente común antes del cambio masivo a HTTP-Secure, y sigue siendo común hoy en día, aunque un poco más complicado de llevar a cabo.

Tras dirigirse a los PC durante años, los omnipresentes ataques man-in-the-middle se han trasladado a los móviles. Al no valorar el impacto de estos ataques, los consumidores conectan sus teléfonos a las redes públicas para estar conectados, especialmente cuando están de vacaciones.

La mayor amenaza surge de la lentitud de la detección. Los usuarios no siempre pueden averiguar si la red en la que están es legítima o si alguien está escuchando el tráfico, ya sea en el aeropuerto, el hotel o la cafetería de la calle. Nuestra adicción a Internet también nos ha llevado a utilizar el mismo dispositivo tanto para los negocios como para el placer, exponiéndonos automáticamente a riesgos. Los usuarios finales son la mayor amenaza para las empresas. Una vez conectados a una red poco fiable, pueden filtrarse las credenciales o el correo electrónico.

Ejemplos

Cuando dos partes inician una conversación, suelen establecer una conexión e intercambiar lo que se denominan claves públicas, que se utilizan para cifrar las conversaciones antes de que se envíen a través de los cables. Imaginemos que Alice y Bob chatean en la red. Cuando Alice se pone en contacto con Bob, le envía su clave pública. Bob cifrará todos los mensajes de Alice con su clave pública. Bob, a su vez, también enviará a Alice su clave pública. Cuando Alice recibe el mensaje cifrado de Bob, lo descifra con su clave privada y lo lee. Ahora imagina una tercera persona entre Alice y Bob. Se llama Pedro. Peter intercepta la clave pública de Alice mientras viaja hacia Bob y la sustituye por su propia clave pública. También intercepta la clave pública de Bob y la sustituye por la suya mientras viaja hacia Alice. Ahora tanto Alice como Bob cifran la información con la clave pública de Peter y éste puede descifrarla con su propia clave privada. Tras el descifrado, lee el mensaje, quizás lo altera, luego lo encripta con la clave pública de Alice interceptada en el primer paso y reenvía el mensaje a Alice. El proxy toda la comunicación hacia y desde Bob o Alice y ninguno de ellos sabe que está espiando.

Las redes Wi-Fi no protegidas no son el único punto de entrada que un hacker puede utilizar para lanzar un ataque man-in-the-middle. Cada vez que te conectas a Internet y utilizas un servicio proxy para anonimizar tu dirección IP o eludir las restricciones de tu lugar de trabajo, recuerda que el servidor proxy suele actuar como hombre en el medio.

Sus visitas a páginas y su actividad en línea, como las transferencias de archivos, las transacciones financieras o los correos electrónicos, pueden ser capturados por los ciberdelincuentes a través de un servidor proxy hostil. Estás exponiendo toda tu información a terceros.

Los servidores VPN deben salvaguardar su infraestructura manteniendo su conexión encriptada. Los servidores VPN comprometidos o deshonestos también podrían permitir a terceros robar tus datos pero, aún peor, pueden desviar tu tráfico y utilizar tu conexión a Internet para planes ilegales. En ausencia de una conexión segura, cuando te des cuenta de que has instalado un programa malicioso podría ser demasiado tarde.

Prevención de ataques MiTM

Si no eres un experto en tecnología, no hay mucho que puedas hacer al respecto. Los ataques Man-in-the-middle son muy difíciles de detectar, así que más vale prevenir que curar.

Si estás de vacaciones y tu teléfono se conecta automáticamente a una red, podrías ser víctima de un ataque MitM. Si se le pide que instale una aplicación VPN o que acepte un certificado digital, está en camino de sufrir un ataque man-in-the-middle. La forma más fácil de identificar los ataques de hombre en el medio es comprobar si el certificado SSL está emitido para la entidad que espera visitar. Lo ideal es que haya sido emitido por una autoridad certificadora legítima y de confianza. Si su navegador se opone a la validez o legitimidad de un certificado, cierre la página inmediatamente y pida ayuda antes de introducir cualquier credencial. Puede comprobar el certificado SSL mirando en la esquina superior izquierda de su navegador para asegurarse de que dice HTTPS en verde. Esto significa que su conexión está encriptada y sus datos ocultos.

Dado que no hay forma de detectar adecuadamente estos ataques, es mejor ir a lo seguro desde el principio:

- Asegúrate de que las conexiones son HTTPS y no HTTP.

- Comprueba que el certificado SSL no ha caducado y que está emitido por un proveedor fiable.

- Evite las VPN y los proxies gratuitos.

- Cambie regularmente las contraseñas y no las reutilice.

- No se conecte a redes públicas sospechosas, desconfíe incluso del Wi-Fi de los hoteles y no instale ni descargue nunca nada.

- Utilice una solución de seguridad capaz de escanear las conexiones HTTPS.

- Si no hay alternativa y tienes que conectarte a una red de este tipo, evita hacer pagos e iniciar sesión en cuentas de redes sociales o de correo electrónico.

Ahora que te hemos dado escalofríos, veamos el lado bueno del man-in-the-middle. No todo el MiTM es malo. Estas técnicas pueden utilizarse para tu propia seguridad. Debido a que cada vez más sitios web maliciosos y el malware están cambiando a la comunicación segura HTTPS para exfiltrar datos y asegurarse de que su solución de seguridad no puede interceptar el tráfico falso, algunas soluciones de seguridad utilizan proxies SSL - módulos que descifran el tráfico SSL / TLS, lo inspeccionan en busca de malware y luego lo vuelven a cifrar y lo reenvían al destino. Algunas soluciones de control parental también toman este camino para asegurarse de que las conversaciones encriptadas de su hijo no contengan algo de lo que deba preocuparse.